S'engager sur la voie de la conformité SOC 2 est une étape importante pour toute entreprise, qui témoigne d'un engagement en faveur de pratiques de sécurité robustes et du respect des normes exigées par l'industrie. Chez UpSlide, il ne s'agissait pas de cocher des cases, mais plutôt d'instaurer une confiance à long terme avec nos clients du secteur des services financiers.

Tout au long de ce blog, je partagerai notre expérience de la mise en conformité SOC 2, en expliquant le pourquoi, le comment et les leçons apprises. J'ai également élaboré une liste de contrôle facile pour la conformité SOC 2 afin d'aider d'autres organisations, en offrant des conseils sur la sélection de la bonne plateforme de conformité, l'évaluation de l'état de préparation interne et les choix éclairés concernant les types d'audit.

Qu'est-ce que la conformité SOC 2 ?

SOC 2, ou Service entreprise Control Type 2, est un cadre de conformité développé par l'American Institute of Certified Public Accountants (AICPA) pour garantir que les fournisseurs de services tiers stockent et traitent les données de leurs clients en toute sécurité.

La conformité à la norme SOC 2 témoigne de la solidité des pratiques de sécurité d'une entreprise, de son engagement à respecter les meilleures pratiques du secteur et de sa volonté de protéger les intérêts de ses clients et de ses parties prenantes.

Pratiques de sécurité au UpSlide

Sur UpSlide, la sécurité a toujours été un principe clé lors de la conception de nos produits et de nos processus. Nous veillons à ce que les données sensibles ne soient stockées que dans votre infrastructure, nous effectuons régulièrement des audits et des analyses de vulnérabilité et nous utilisons des processus et des technologies de pointe.

Au fur et à mesure que notre entreprise se développait et que les attentes et les exigences de nos clients augmentaient, nous avons dû entreprendre davantage de due diligence et d'évaluations de la sécurité. Cette expérience nous a incités à reconnaître les domaines susceptibles d'être améliorés au sein de notre entreprise et a soulevé de nombreuses questions importantes :

- Comment rédiger des politiques de sécurité pertinentes et conformes ?

- Comment pouvons-nous continuer à assurer la confiance entre nos clients et nous ?

- Comment pouvons-nous mieux nous positionner pour gérer les déploiements en entreprise ?

En 2019, nous avons décidé de renforcer nos pratiques en matière de sécurité :

Rédaction formelle de nouvelles politiques, y compris :

- Politique générale de sécurité

- Politique de protection et de gestion des données

- Politique de gestion et de continuité des activités

- Plans de réponse aux incidents

- Programme de gestion de la vulnérabilité

Soutenir notre équipe avec des outils pertinents :

- Solution de gestion des appareils mobiles (MDM) pour gérer à distance tous les appareils

- Détection et réponse des points finaux (EDR) pour tous les appareils

- Moteur d'analyse de vulnérabilité sur notre infrastructure

- Analyse statique du code

Pourquoi avons-nous cherché à nous conformer à la norme SOC 2 ?

Nous travaillons constamment à l'amélioration de ces politiques et programmes initiaux afin de nous assurer que nos clients restent satisfaits et confiants dans nos pratiques de sécurité.

Vous vous dites peut-être : "Pourquoi s'engager dans une démarche de conformité SOC 2 si vous avez des pratiques de sécurité solides et que vos clients en sont satisfaits ?"

La réponse est simple : nous voulions aller plus loin pour nos clients, rester dans la norme du secteur et offrir le meilleur produit, le meilleur support, la meilleure infrastructure et les meilleures mesures de sécurité.

De plus, la réalisation d'un audit par un tiers de notre programme et de notre posture de sécurité n'était plus facultative, c'était une exigence. Ainsi, à la fin de l'année 2022, nous avons entamé notre voyage vers la conformité SOC 2.

Nous nous efforçons toujours d'aller plus loin pour nos clients, de devancer les normes du secteur et d'offrir le meilleur produit, le meilleur support, la meilleure infrastructure et les meilleures mesures de sécurité.

Julien Villemonteix

UpSlide PDG

Idées reçues sur l'audit SOC 2

#1 Cela ne vous exonère pas des évaluations de sécurité futures.

L'obtention de la norme SOC 2, ISO 27001 ou de toute autre norme ne signifie pas que vous n'aurez plus à répondre à des évaluations de sécurité à l'avenir. Toutefois, cela peut signifier que vous aurez moins d'évaluations intensives à effectuer. En outre, les clients peuvent toujours vous demander de réaliser leurs évaluations personnalisées, ce à quoi vous devrez vous conformer.

#2 Il ne s'agit pas d'une réussite permanente, et vous devrez la renouveler.

Vous devez renouveler chaque année votre label de conformité SOC 2. Votre certification ISO27001 peut durer jusqu'à trois ans, mais vous serez toujours soumis à des audits de moindre envergure chaque année.

#3 SOC 2 n'est pas une certification

De nombreuses entreprises prétendent être "certifiées" SOC 2, mais il s'agit d'une idée fausse.

La terminologie correcte est " conforme à la norme SOC 2", ce qui signifie qu'un auditeur a vérifié votre conformité à la norme SOC 2. Si vous optez pour la norme ISO 27001, il s'agit bien d'une certification et vous pouvez dire en toute confiance que vous êtes certifié.

#4 Il n'a d'impact que sur vos équipes de sécurité ou d'informatique

Les certifications SOC 2, ISO 27001 ou toute autre certification de sécurité ont un impact sur l'ensemble de votre entreprise. Tout au long de l'audit, vous devrez solliciter le soutien d'autres équipes, telles que la vôtre :

- L'équipe juridique examine et valide les politiques.

- l'équipe des RH pour procéder aux changements qui vous permettront de vous mettre en conformité, par exemple en vérifiant les antécédents.

- Les équipes chargées du développement et de l'informatique doivent fournir des preuves que votre auditeur examinera.

- C-suite et équipes de gestion pour garantir que votre projet soit largement adopté.

L'obtention de la conformité SOC 2 est un travail d'équipe, c'est pourquoi je recommande d'impliquer toutes les parties prenantes internes dès le début du projet.

UpSlideListe de contrôle de la conformité SOC 2

#1 Choisir une plateforme de conformité robuste

En tant qu'entreprise SaaS de taille moyenne, nous n'avons pas quinze personnes dans notre équipe de conformité, et nous devions donc nous appuyer sur des outils pour nous aider à devenir conformes à la norme SOC 2. Nous avons cherché des outils qui pourraient :

- Intégration avec notre pile technologique existante (Azure DevOps, Microsoft Intune, Entra ID, Trello et Notion) pour la collecte automatique de preuves.

- Contrôler l'état de notre conformité à la norme SOC 2

- Nous aider à centraliser nos politiques

- Intégrer les équipes internes pour la formation à la sécurité, la vérification des antécédents, etc.

- Nous mettre en relation avec des auditeurs

- Fournir un point de contact dédié pour nous aider à répondre aux questions de conformité.

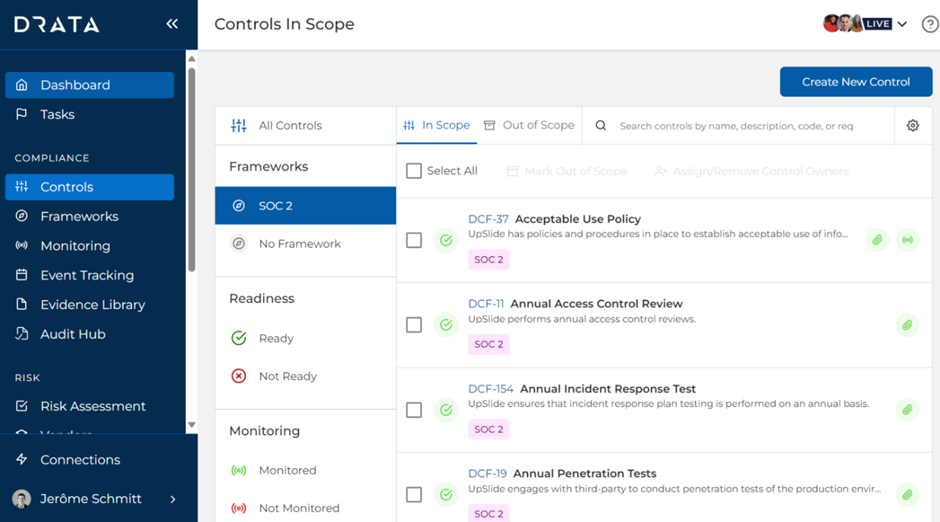

Nous avons décidé d'opter pour Drata, car c'est la plateforme qui présentait le meilleur rapport prix/intégration dans le cadre de notre analyse comparative.

Vous voudrez trouver une solution qui vous permette de consacrer plus de temps à des actions significatives plutôt qu'à la collecte de preuves ; d'après notre expérience, 75 % de nos preuves ont été collectées automatiquement.

#2 Évaluer les processus internes et identifier les lacunes

Nous étions tranquillement confiants que, grâce à la maturité de notre programme de cybersécurité existant, nous étions proches de la conformité SOC 2. Nous avons utilisé Drata pour obtenir une vue d'ensemble de toutes les lacunes que nous devions combler pour atteindre la norme SOC 2.

Sur la base de ces informations, nous avons défini nos tâches initiales :

- Connecter les intégrations pour une surveillance automatique et la collecte de preuves.

- Fournir nos politiques existantes, puis en élaborer de nouvelles à l'aide des modèles fournis.

- Télécharger les premières preuves de contrôle non surveillées, par exemple les résultats des pentests et des analyses de vulnérabilité.

En clarifiant les lacunes à combler, il est plus facile de définir les tâches et d'atteindre la conformité SOC 2.

#3 Décider SOC 1 vs SOC 2

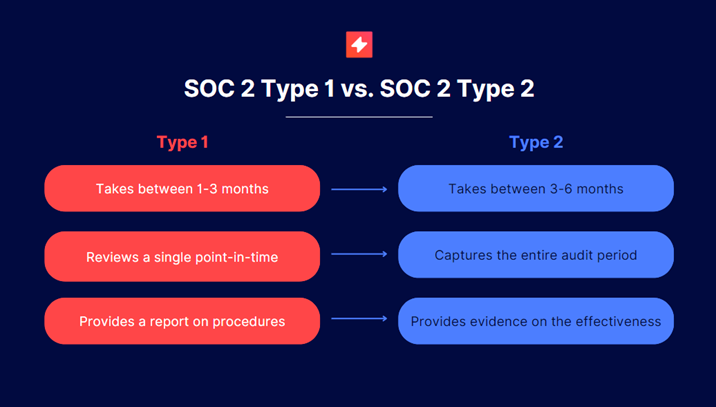

Une fois que nous avons eu la certitude que notre programme de sécurité était conforme à SOC 2, nous nous sommes demandé si nous devions opter pour SOC 2 Type 1 ou SOC 2 Type 2. Voici la différence entre les deux :

SOC 2 Type 1 :

SOC 2 Type 1 est un audit ponctuel au cours duquel l'auditeur vérifie votre conformité actuelle à SOC 2 :

- Pour : Il est plus rapide à réaliser et constitue un bon moyen de vérifier si votre programme de sécurité existant est conforme.

- Inconvénients : il deviendra rapidement obsolète et vous devrez peut-être de toute façon procéder à un audit de type 2.

SOC 2 Type 2 :

Un audit SOC 2 dure généralement entre 3 et 6 mois. L'audit SOC 2 n'est pas basé sur un moment précis et reflète l'état général de la sécurité de l'entreprise.

- Avantages : C'est un label beaucoup plus crédible auquel vos clients feront confiance.

- Inconvénients : il faudra s'impliquer davantage et surveiller en permanence les pratiques pour s'assurer de leur conformité.

Sur UpSlide, nous avons choisi SOC 2 Type 2 parce qu'il reflète notre engagement à long terme à employer des pratiques de sécurité robustes.

Exigences de conformité SOC 2

La norme dans l'industrie est de mener une période d'audit de six mois, mais en raison d'autres engagements, nous avons décidé d'opter pour une période d'audit de trois mois pour la première année.

Voici à quoi ressemble une période d'audit SOC 2 :

Nous avons commencé notre audit SOC 2 dans une excellente position, comme nous l'avions fait :

- Nous avons déjà rédigé nos politiques et les avons fait signer par les parties concernées, telles que nos employés et nos équipes de direction.

- Le taux de conformité est de 100 %.

- Mettre en place une routine de contrôle permanent de notre conformité.

La première étape clé consiste à trouver un auditeur et, après avoir discuté avec notre partenaire en matière de conformité, nous avons opté pour Sensiba.

Pendant qu'ils effectuent l'audit, vous devez surveiller en permanence et corriger les lacunes de conformité qui peuvent survenir, telles que le chiffrement du disque qui échoue sur un appareil spécifique ou l'authentification multifactorielle (MFA) qui n'est pas correctement détectée pour un compte d'utilisateur.

Nous vous recommandons de revoir manuellement vos preuves avant la fin de la période, en vous assurant que vous avez téléchargé les bons documents et que vous avez demandé un deuxième avis aux experts de votre plateforme de conformité. Vous devrez également préparer une description du système, qui est une explication globale de votre entreprise, de vos logiciels et de votre programme de cybersécurité ; votre auditeur peut vous aider à cet égard.

Votre auditeur va maintenant rassembler toutes les preuves de votre plateforme de conformité, les examiner et éventuellement demander des preuves supplémentaires, par exemple :

- Tout changement de code en production au cours de la période d'audit.

- Détails sur les tests de régression effectués.

Une fois que vous avez fourni à votre auditeur des preuves supplémentaires, il peut compléter votre rapport d'audit .

La ligne d'arrivée : Conformité SOC 2

Si tout se passe bien, vous obtiendrez un rapport avec une opinion "sans réserve", ce qui signifie que vous avez réussi à prouver que votre entreprise est conforme au SOC 2. Si vous avez une opinion "avec réserve", cela signifie qu'il vous reste des points à travailler, mais que vous êtes sur la bonne voie pour atteindre vos objectifs !

N'oubliez pas que la conformité à la norme SOC 2 n'est pas un événement ponctuel ; vous devrez continuer à travailler sur vos pratiques de sécurité afin de garantir le bon déroulement des renouvellements de vos audits.

Liste de contrôle de la conformité à la norme SOC 2

Nous sommes très fiers d'avoir obtenu notre audit de sécurité de l'information SOC 2, qui reflète notre engagement à respecter les normes les plus strictes en matière de sécurité, de disponibilité, d'intégrité du traitement et de confidentialité.

Si vous souhaitez consulter notre rapport SOC 2, demandez l'accès ici.

En résumé

SOC 2 est un cadre de conformité développé par l'AICPA pour marquer l'engagement d'une entreprise à mettre en œuvre des pratiques de sécurité robustes et à respecter les normes.

Suivez notre liste de contrôle de conformité SOC 2 pour garantir un audit SOC 2 réussi : choisir une plateforme de conformité robuste, évaluer les processus internes et identifier les lacunes, et décider entre SOC 1 et SOC 2.

Les idées fausses les plus courantes concernant l'audit SOC 2 sont les suivantes : il ne vous dispense pas d'une évaluation future de la sécurité, il ne s'agit pas d'une réalisation permanente, ni d'une certification.